L’Internet des Objets (IoT) représente une révolution technologique qui connecte des milliards d’appareils à travers le monde. Comprendre l’architecture sous-jacente est essentiel pour concevoir des systèmes IoT robustes, scalables et sécurisés.

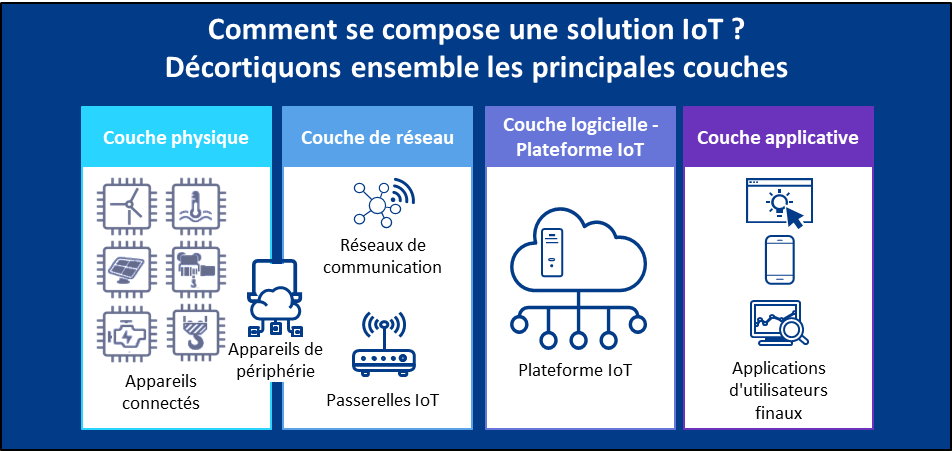

Les Quatre Couches Fondamentales de l’IoT

1. Couche Perception (Capteurs et Actionneurs)

La couche perception constitue l’interface physique avec le monde réel. Elle comprend tous les capteurs qui collectent les données environnementales et les actionneurs qui permettent d’agir sur l’environnement physique.

Technologies de capteurs courantes :

- Capteurs environnementaux : Température (DHT22, DS18B20), humidité, pression atmosphérique (BMP280), qualité de l’air (MQ-135)

- Capteurs de mouvement : PIR (détection infrarouge passive), accéléromètres (MPU6050), gyroscopes

- Capteurs optiques : Photorésistances (LDR), capteurs de lumière ambiante (BH1750), caméras

- Capteurs de proximité : Ultrasons (HC-SR04), infrarouge, capteurs capacitifs

2. Couche Réseau (Communication)

Cette couche gère la transmission des données entre les dispositifs IoT et les passerelles ou serveurs. Le choix du protocole dépend de plusieurs facteurs critiques : portée, consommation énergétique, bande passante et coût.

| Protocole | Portée | Débit | Consommation | Cas d’usage |

|---|---|---|---|---|

| Bluetooth LE | 10-100m | 1 Mbps | Très faible | Wearables, beacons |

| Zigbee | 10-100m | 250 kbps | Faible | Domotique, mesh networks |

| LoRaWAN | 2-15 km | 0.3-50 kbps | Très faible | Smart city, agriculture |

| NB-IoT | 1-10 km | 200 kbps | Faible | Compteurs intelligents |

| Wi-Fi | 50-100m | 150-1300 Mbps | Élevée | Streaming vidéo, données volumineuses |

3. Couche Middleware (Traitement et Gestion)

Le middleware assure l’orchestration des données, la gestion des dispositifs, et fournit les services essentiels comme l’authentification, le stockage temporaire et le routage intelligent des messages.

Protocoles de messagerie IoT :

MQTT (Message Queuing Telemetry Transport) est devenu le standard de facto pour l’IoT. Ce protocole publish-subscribe léger fonctionne sur TCP/IP et offre trois niveaux de QoS (Quality of Service) : QoS 0 (au plus une fois), QoS 1 (au moins une fois), QoS 2 (exactement une fois).

CoAP (Constrained Application Protocol) est conçu pour les dispositifs très contraints. Basé sur UDP, il implémente un modèle RESTful similaire à HTTP mais optimisé pour les réseaux à faible bande passante.

import paho.mqtt.client as mqtt

client = mqtt.Client(« IoT_Device_001 »)

client.username_pw_set(« username », « password »)

client.connect(« broker.example.com », 1883, 60)

# Publication avec QoS 1

client.publish(« sensors/temperature »,

payload= »22.5″,

qos=1,

retain=True)

4. Couche Application (Services et Interfaces)

Cette couche finale présente les données aux utilisateurs finaux et permet l’interaction avec le système IoT. Elle inclut les dashboards de visualisation, les applications mobiles, les API REST, et les systèmes d’analyse avancée.

Architecture Edge Computing pour l’IoT

L’edge computing déplace une partie du traitement des données vers la périphérie du réseau, près des sources de données. Cette approche présente plusieurs avantages critiques :

- Réduction de la latence : Traitement local pour les décisions en temps réel (moins de 100ms)

- Économie de bande passante : Seules les données pertinentes sont transmises au cloud

- Confidentialité des données : Les données sensibles peuvent être traitées localement

- Résilience : Fonctionnement continu même en cas de perte de connectivité

Implémentation d’une Gateway Edge

Une gateway edge typique utilise un processeur ARM ou x86 avec suffisamment de ressources pour exécuter des conteneurs Docker. Elle peut implémenter des algorithmes de machine learning pour le traitement local des données.

[

{

« id »: « temperature_filter »,

« type »: « function »,

« func »: « // Filtrage local des données\nif (msg.payload.temperature > 30) {\n // Alerte locale immédiate\n node.send([msg, null]);\n} else {\n // Agrégation pour envoi cloud\n node.send([null, msg]);\n}\nreturn null; »

}

]

Sécurité dans l’Architecture IoT

Mécanismes de sécurité par couche :

Couche Perception : Authentification des dispositifs via certificats X.509, secure boot, chiffrement du firmware, protection physique contre la manipulation (tamper detection).

Couche Réseau : Utilisation de TLS 1.3 pour MQTT, DTLS pour CoAP, segmentation réseau (VLAN), firewalls IoT-aware, détection d’intrusion.

Couche Middleware : Gestion des identités et des accès (IAM), chiffrement des données au repos, rotation automatique des clés, journalisation des événements de sécurité.

Couche Application : Authentification multi-facteurs, principe du moindre privilège, audit trails, protection contre les attaques OWASP Top 10.

Scalabilité et Performance

Une architecture IoT bien conçue doit pouvoir évoluer de quelques dispositifs à des millions sans refonte majeure. Les stratégies clés incluent :

Technologies de scalabilité :

- Message brokers distribués : Apache Kafka, RabbitMQ Cluster, AWS IoT Core

- Bases de données time-series : InfluxDB, TimescaleDB, Prometheus

- Cache distribué : Redis Cluster, Memcached pour réduire la charge sur les bases de données

- Load balancing : NGINX, HAProxy pour distribuer le trafic

Conclusion

L’architecture IoT moderne est un écosystème complexe qui nécessite une expertise multidisciplinaire. La clé du succès réside dans l’équilibre entre performance, sécurité, coût et scalabilité. Les architectures edge-cloud hybrides représentent l’avenir, permettant de traiter localement les données critiques tout en exploitant la puissance du cloud pour l’analyse approfondie et le stockage à long terme.

| Régulation | Domaine | Exigences clés |

|---|---|---|

| RGPD | Protection des données UE | Consentement, droit à l’oubli, privacy by design |

| ETSI EN 303 645 | Sécurité IoT Europe | Mots de passe uniques, mises à jour, protection des données |

| NIST IoT Framework | Cybersécurité USA | Identification, protection, détection, réponse |

| IEC 62443 | Sécurité industrielle | Segmentation, authentification, intégrité |