BACnet Secure Connect, plus connu sous le nom de BACnet/SC, marque une évolution majeure du protocole BACnet face aux exigences modernes de cybersécurité et d’intégration IT. Conçu pour répondre aux limites historiques de BACnet/IP en matière de sécurité, BACnet/SC introduit une architecture basée sur des connexions sécurisées, des certificats et un modèle de communication plus proche des standards IT. Cet article propose une analyse technique approfondie de BACnet/SC, de son fonctionnement interne à ses implications concrètes pour les architectures de GTB en 2025.

1. Pourquoi BACnet/SC a été créé

BACnet/IP repose historiquement sur des échanges non chiffrés, du broadcast et une confiance implicite entre équipements du même réseau. Cette approche, acceptable dans des réseaux isolés, devient problématique dans des environnements interconnectés, segmentés ou exposés à des risques cyber.

BACnet/SC a été conçu pour répondre à trois objectifs principaux. Supprimer le broadcast, sécuriser les communications par chiffrement fort, et aligner BACnet sur les pratiques IT modernes sans remettre en cause le modèle objet du protocole.

2. Principes fondamentaux de BACnet/SC

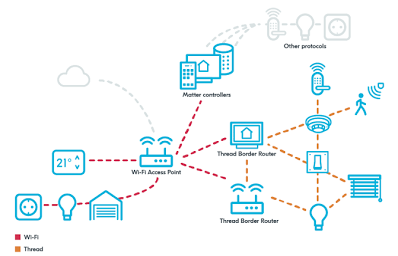

BACnet/SC repose sur des connexions sécurisées basées sur TLS. Chaque équipement établit des connexions chiffrées point à point avec un composant central appelé BACnet/SC Hub. Les communications ne transitent plus en broadcast mais via des tunnels sécurisés.

Cette approche transforme BACnet d’un protocole de type réseau local plat en une architecture orientée sessions sécurisées, plus proche des modèles client serveur utilisés en IT.

3. Le rôle central du BACnet/SC Hub

Le Hub est l’élément clé de l’architecture BACnet/SC. Il agit comme un point de concentration des connexions et un routeur logique des messages BACnet. Tous les équipements BACnet/SC établissent une connexion TLS vers le Hub.

Contrairement à un superviseur, le Hub ne traite pas la logique métier. Il se contente de relayer les messages entre les participants autorisés. Cette distinction est essentielle pour comprendre que BACnet/SC améliore la sécurité sans centraliser l’intelligence applicative.

4. Gestion des identités et certificats

BACnet/SC introduit une gestion d’identités basée sur des certificats numériques. Chaque équipement possède un certificat qui permet son authentification lors de l’établissement de la connexion TLS avec le Hub.

Cette approche élimine la confiance implicite entre équipements et permet une gestion fine des accès. Un équipement non autorisé ou compromis peut être exclu simplement en révoquant son certificat, ce qui représente une avancée majeure en matière de cybersécurité GTB.

5. Sécurité des communications

Toutes les communications BACnet/SC sont chiffrées via TLS, garantissant la confidentialité, l’intégrité et l’authenticité des échanges. Cela protège les données de supervision, les commandes et les informations sensibles contre l’écoute passive, l’altération et l’usurpation.

Cette sécurité est native et ne repose plus uniquement sur l’isolement réseau ou des VPN externes, même si ces mécanismes peuvent rester complémentaires dans certaines architectures.

6. Suppression du broadcast et impact réseau

BACnet/IP utilise massivement le broadcast pour la découverte des équipements et certains services. Cette approche génère du trafic inutile et pose des problèmes de segmentation réseau.

BACnet/SC supprime totalement le broadcast. La découverte et les échanges passent par le Hub via des connexions établies. Cela réduit la charge réseau, améliore la scalabilité et facilite l’intégration dans des réseaux segmentés ou multi-sites.

7. Intégration IT et segmentation réseau

BACnet/SC est conçu pour fonctionner dans des environnements IT modernes avec VLAN, firewalls et politiques de sécurité strictes. Les flux sont clairement identifiés, chiffrés et limités à des connexions sortantes vers le Hub, ce qui simplifie considérablement leur autorisation côté sécurité.

Cette caractéristique facilite l’acceptation de BACnet dans des organisations où la GTB et l’IT sont historiquement cloisonnées.

8. Performance, latence et contraintes

L’utilisation de TLS et d’un Hub introduit une légère surcharge en termes de latence par rapport à BACnet/IP classique. Toutefois, cette latence reste négligeable pour la majorité des usages GTB, qui sont rarement temps réel strict.

La suppression du broadcast et la meilleure maîtrise des flux compensent largement cette surcharge dans les architectures de taille moyenne à grande.

9. Coexistence avec BACnet/IP classique

BACnet/SC n’est pas destiné à remplacer immédiatement BACnet/IP. Les deux peuvent coexister via des passerelles ou des équipements supportant les deux modes. Cette coexistence est essentielle pour la modernisation progressive des bâtiments existants.

Dans les projets neufs ou fortement rénovés, BACnet/SC devient cependant la référence recommandée pour répondre aux exigences de sécurité actuelles.

10. Cas d’usage et pertinence de BACnet/SC

BACnet/SC est particulièrement pertinent pour les bâtiments tertiaires modernes, les campus multi-sites, les hôpitaux, les infrastructures critiques et les environnements soumis à des exigences de cybersécurité élevées.

Il permet de déployer des architectures GTB sécurisées, interopérables et alignées avec les standards IT sans sacrifier les fonctionnalités historiques de BACnet.

Conclusion

BACnet/SC représente une évolution structurante pour la GTB moderne. En introduisant une architecture sécurisée basée sur TLS, des identités fortes et la suppression du broadcast, il rapproche BACnet des pratiques IT contemporaines. En 2025, BACnet/SC n’est plus une option expérimentale mais une brique stratégique pour les projets Smart Building exigeants en matière de cybersécurité, de scalabilité et de maintenabilité.