L’intégration de Matter dans des architectures Smart Building existantes basées sur KNX, BACnet ou Modbus apporte interopérabilité et modernité, mais introduit également de nouveaux risques cyber. Une architecture hybride combine des technologies historiquement isolées avec des couches IP modernes, ce qui élargit considérablement la surface d’attaque. La cybersécurité ne peut donc pas être traitée comme une surcouche optionnelle mais comme un pilier fondamental de la conception. Ce guide détaille les risques spécifiques aux architectures hybrides Matter et GTB et propose une stratégie de défense cohérente et opérationnelle.

1. Changement de paradigme de sécurité en Smart Building

Les architectures GTB traditionnelles reposaient souvent sur l’isolement physique et la confidentialité implicite du réseau. L’arrivée de Matter introduit des mécanismes de sécurité modernes mais aussi une exposition accrue via IP, les API et les outils IT.

La cybersécurité ne repose plus uniquement sur la séparation réseau mais sur une défense en profondeur combinant identités, chiffrement, segmentation et supervision.

2. Surface d’attaque d’une architecture hybride

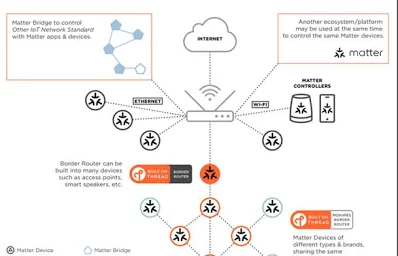

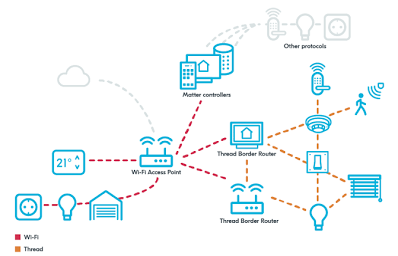

Une architecture hybride expose plusieurs points d’entrée. Les équipements Matter eux-mêmes, les réseaux Thread et Wi-Fi, les Border Routers, les passerelles Matter vers GTB, les superviseurs GTB, les interfaces API et les outils d’administration.

Chaque composant doit être considéré comme potentiellement attaquable, même s’il est certifié ou historiquement jugé sûr.

3. Sécurité native de Matter et limites réelles

Matter intègre une authentification forte par certificats, un chiffrement de bout en bout et un modèle d’identités robuste. Ces mécanismes protègent efficacement les communications entre équipements Matter.

Cependant, Matter ne sécurise pas nativement les protocoles GTB sous-jacents. Une passerelle mal configurée peut devenir un point de contournement de la sécurité, exposant des systèmes critiques via une interface moderne mal contrôlée.

4. Sécurisation des protocoles GTB

Les protocoles GTB historiques doivent être sécurisés indépendamment de Matter. BACnet doit idéalement être déployé en version BACnet/SC avec TLS. KNX doit utiliser KNX Secure lorsque cela est possible. Modbus doit être strictement isolé derrière des firewalls et des tunnels sécurisés.

Matter ne doit jamais être utilisé pour masquer ou compenser une faiblesse structurelle de la GTB.

5. Segmentation réseau et contrôle des flux

La segmentation réseau est la première ligne de défense. Les réseaux Matter, GTB, IT et supervision doivent être isolés via VLAN, zones de sécurité et règles de filtrage explicites.

Les passerelles doivent être les seuls points autorisés à communiquer entre ces zones, avec des flux strictement limités aux fonctions nécessaires. Tout flux implicite est une vulnérabilité.

6. Gestion des identités et des droits

La gestion des identités est un point critique. Les identités Matter, les comptes GTB et les comptes IT doivent être clairement séparés mais corrélés via une gouvernance centrale.

Les droits doivent être attribués selon le principe du moindre privilège. Un utilisateur Matter ne doit jamais obtenir par défaut des droits sur des fonctions critiques GTB.

7. Sécurité des passerelles Matter vers GTB

Les passerelles sont les composants les plus sensibles de l’architecture hybride. Elles traduisent les commandes, exposent des objets et concentrent les flux.

Elles doivent être durcies, mises à jour régulièrement, surveillées et protégées par des mécanismes d’authentification forte. Toute compromission d’une passerelle peut avoir un impact systémique.

8. Protection contre les attaques latérales

Une attaque réussie sur un équipement IoT périphérique ne doit pas permettre une propagation vers la GTB ou l’IT. Cela impose des règles strictes de segmentation, l’absence de confiance implicite et des contrôles de flux bidirectionnels.

Les architectures plates sont à proscrire dans les environnements hybrides.

9. Supervision et détection d’incidents

La cybersécurité ne se limite pas à la prévention. Une supervision active est indispensable. Les journaux Matter, GTB et réseau doivent être centralisés et analysés afin de détecter des comportements anormaux.

Les anomalies comme des accès répétés, des changements de configuration non planifiés ou des volumes de trafic inhabituels doivent déclencher des alertes.

10. Mises à jour et gestion du cycle de vie

Les équipements Matter et les passerelles doivent supporter des mises à jour sécurisées. L’absence de mécanisme de mise à jour est un risque majeur à moyen terme.

Les cycles de vie des équipements GTB étant longs, il est indispensable d’anticiper les vulnérabilités futures et de planifier des stratégies de remplacement ou d’isolement progressif.

11. Tests de sécurité et audits

Les architectures hybrides doivent faire l’objet de tests de sécurité réguliers. Des audits de configuration, des tests d’intrusion ciblés et des revues de flux permettent d’identifier les faiblesses avant qu’elles ne soient exploitées.

Ces audits doivent inclure les passerelles, souvent négligées, et les interfaces d’administration.

12. Gouvernance et responsabilités

La cybersécurité d’un Smart Building hybride est autant un sujet organisationnel que technique. Les responsabilités entre IT, GTB et exploitants doivent être clairement définies. Les procédures d’incident, de mise à jour et de révocation d’accès doivent être documentées et testées.

Sans gouvernance claire, même une architecture techniquement robuste devient vulnérable.

Conclusion

Les architectures IoT hybrides Matter et GTB offrent un potentiel considérable en termes d’interopérabilité et d’innovation, mais elles imposent une approche cybersécurité rigoureuse. Matter apporte des mécanismes modernes mais ne sécurise pas automatiquement l’ensemble du bâtiment. Seule une défense en profondeur, combinant segmentation, sécurisation des protocoles GTB, gouvernance des identités et supervision active, permet de construire des Smart Buildings réellement sûrs, résilients et conformes aux exigences actuelles.