Hub central : guides structurants (architecture) + tutos opérationnels (implémentation), avec chemins par niveau. Navigation Guides : décisions d’architecture, comparaisons de protocoles, patterns de ...

Sécuriser l’IoT/OT de bout en bout : identity device, chaîne d’approvisionnement, hardening, détection et réponse. Socle “device-to-cloud” Root of Trust : secure boot, clés protégées (TPM/SE), attesta...

Interop OT/IT : OPC UA, SCADA/MES, réseaux industriels, contraintes temps réel, cybersécurité et conformité. Axes techniques Connectivité : OPC UA (modèles + sécurité), MQTT bridging, segmentation rés...

IA appliquée à l’IoT : détection d’anomalies, maintenance prédictive, vision embarquée, et déploiement edge (TinyML). Pipeline MLOps (résumé) Collecte & labellisation → entraînement → validation →...

IoT à l’échelle urbaine : capteurs, LPWAN, plateformes, gouvernance, interop, sécurité et exigences de résilience. Contraintes “terrain” Couverture : radio, multi-opérateurs, shadowing urbain, densité...

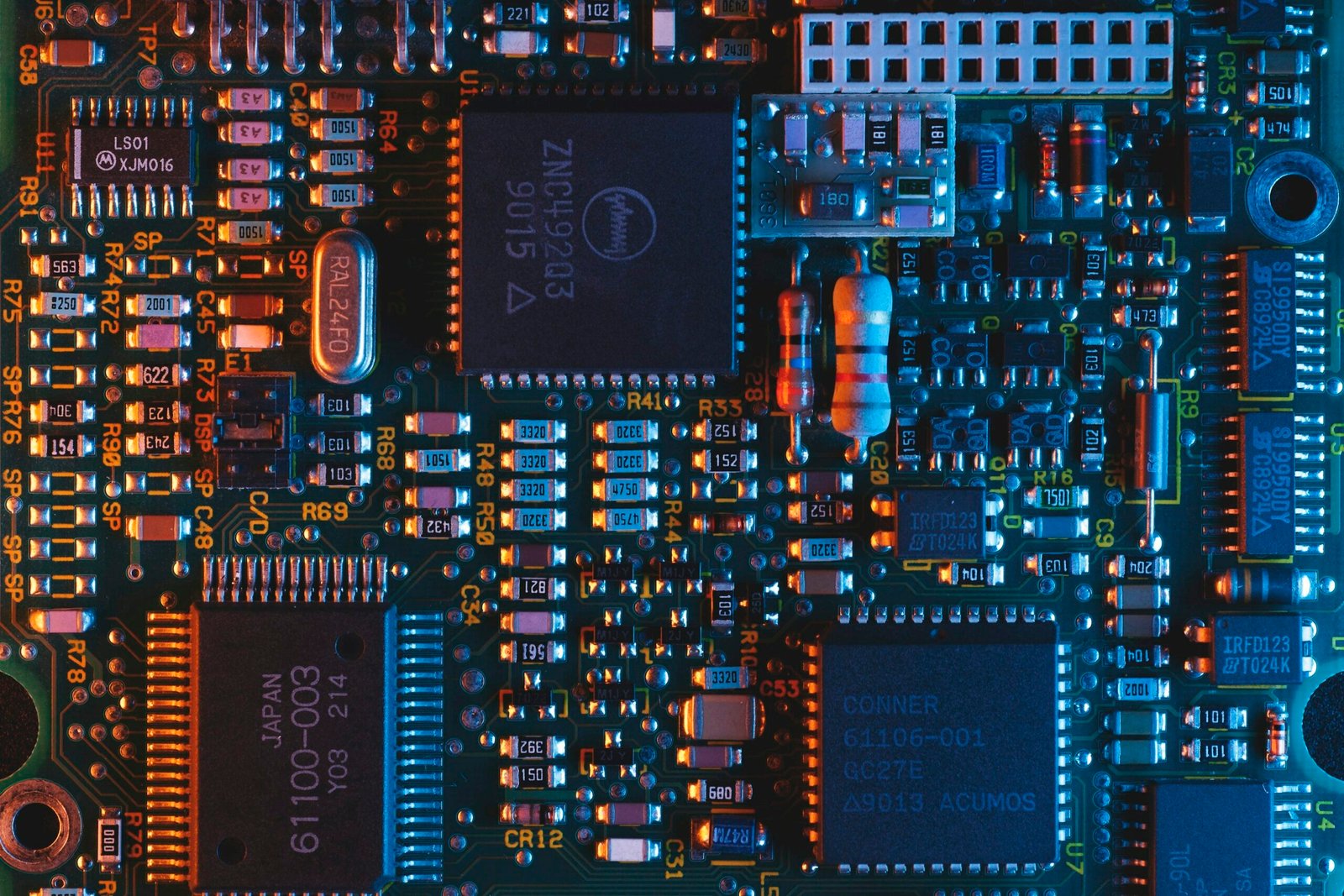

Conception et debug : schémas, PCB, intégrité signal, alimentation, EMI/EMC, et validation DFM/DFT. Thèmes clés Interfaces : I²C (pull-ups), SPI (skew), UART (niveau logique), CAN (terminaisons). Powe...

Veille et synthèses techniques, orientées décisions : migrations, patching, architectures recommandées. Pipeline recommandé Double opt-in + preuve de consentement (horodatage, IP tronquée, user agent)...