De nombreux bâtiments intelligents déployés entre 2015 et 2020 reposent sur des infrastructures Zigbee qui arrivent aujourd’hui à leurs limites en matière de sécurité, de maintenabilité et d’intégrati...

Zigbee et Thread reposent sur la même fondation radio IEEE 802.15.4, mais leurs architectures divergent profondément. Cette divergence n’est pas cosmétique mais structurelle, impactant le routage, la ...

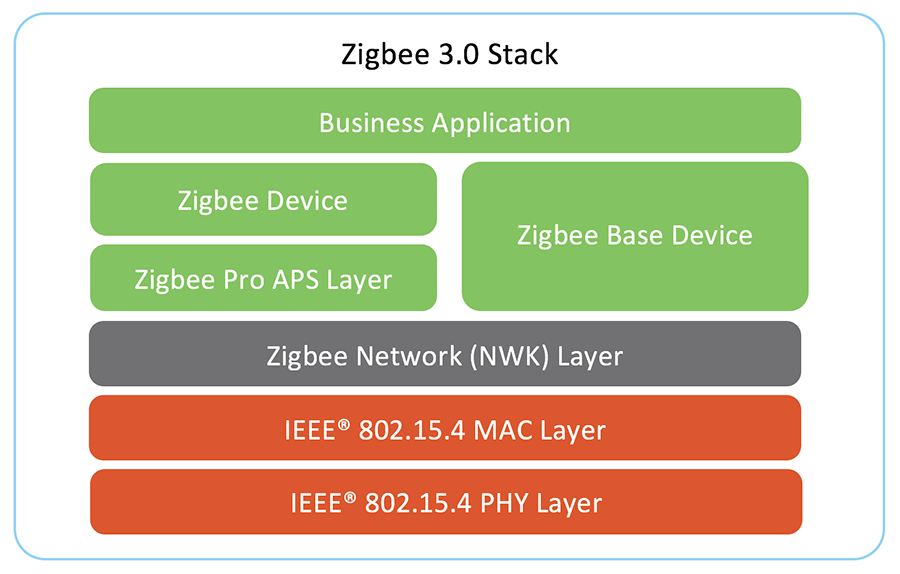

Zigbee est souvent résumé à une simple technologie radio maillée pour la domotique, mais cette vision masque une pile protocolaire complexe, héritée de choix architecturaux faits au début des années 2...

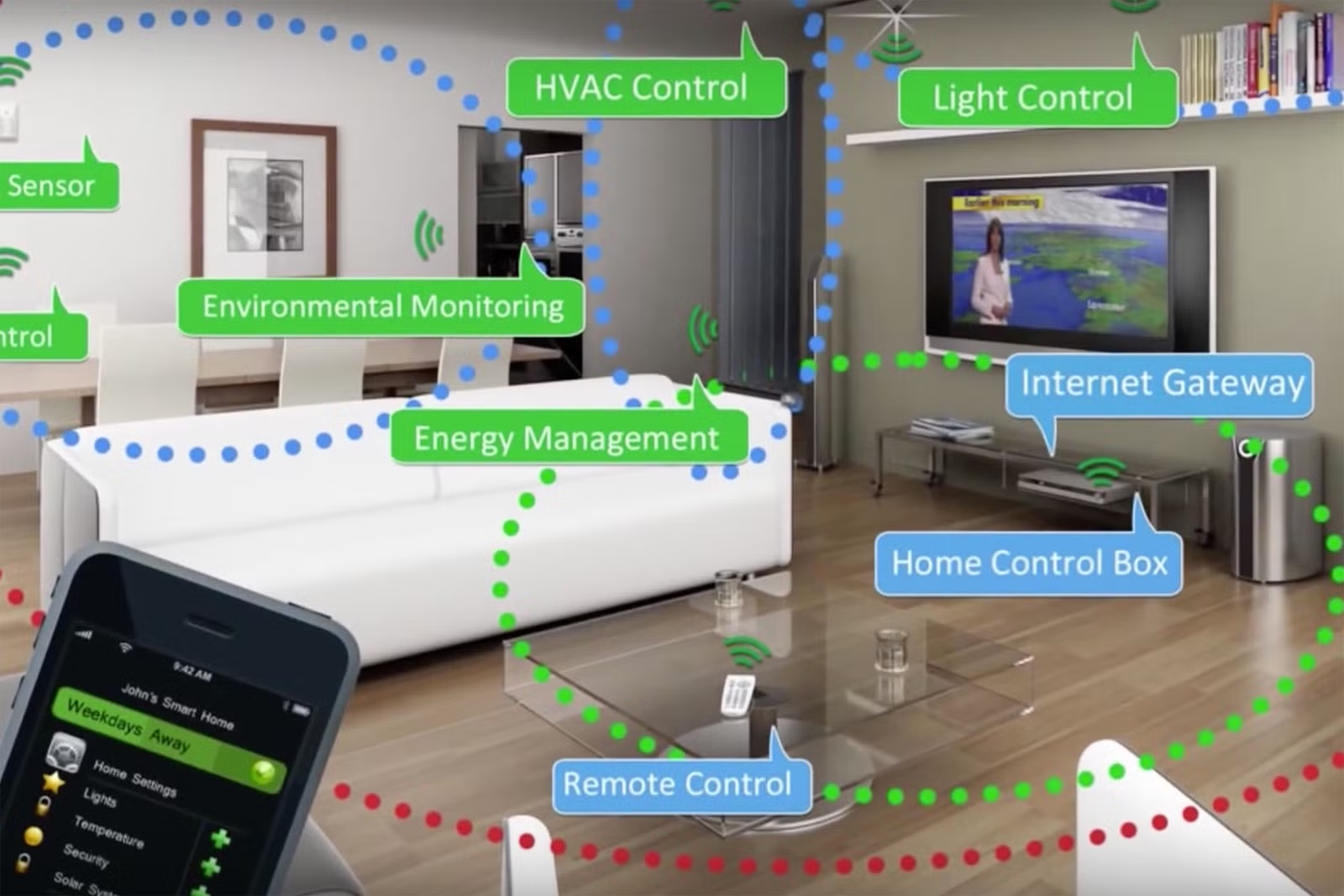

Zigbee est l’une des technologies IoT maillées les plus déployées au monde, notamment dans la domotique, l’éclairage et certains environnements Smart Building. Souvent comparé à Thread ou présenté com...

Les attaques contre les bâtiments intelligents ne relèvent plus de la théorie. L’intégration de technologies IoT modernes comme Matter avec des systèmes GTB historiques crée des architectures hybrides...

L’intégration de Matter dans des architectures Smart Building existantes basées sur KNX, BACnet ou Modbus apporte interopérabilité et modernité, mais introduit également de nouveaux risques cyber. Une...

Dans les bâtiments intelligents modernes, aucune technologie unique ne peut répondre à l’ensemble des besoins fonctionnels, réglementaires et opérationnels. Les protocoles de GTB historiques comme KNX...

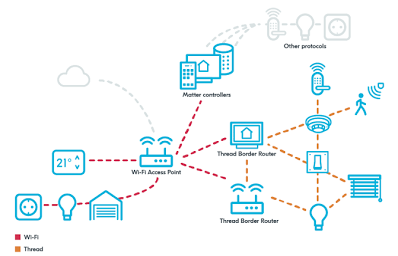

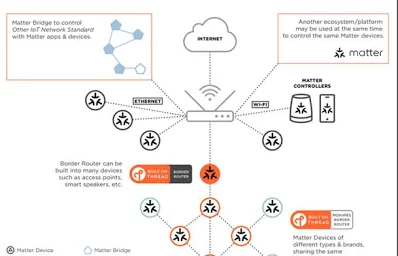

Matter est souvent présenté comme le standard universel destiné à unifier l’IoT et la domotique. En réalité, Matter n’est ni une technologie radio ni une simple couche logicielle grand public. Il s’ag...

Le contrôle d’accès est l’un des cas d’usage les plus exigeants en matière de sécurité, de fiabilité et d’acceptabilité utilisateur. Ce cas réel décrit le déploiement d’un système de contrôle d’accès ...

La sécurité est l’un des principaux arguments en faveur du NFC, mais elle est aussi l’un des aspects les plus mal compris. Le NFC n’est pas intrinsèquement sécurisé par nature, sa courte portée réduit...