Wi-Fi HaLow hérite de la maturité du monde Wi-Fi tout en introduisant de nouveaux mécanismes adaptés à l’IoT massif longue portée. Cette combinaison crée une impression de sécurité intrinsèque qui peu...

Z-Wave est souvent perçu comme intrinsèquement sécurisé parce qu’il s’agit d’un écosystème contrôlé et certifié. En pratique, la sécurité dépend fortement du niveau de sécurité effectivement utilisé, ...

Les attaques contre les bâtiments intelligents ne relèvent plus de la théorie. L’intégration de technologies IoT modernes comme Matter avec des systèmes GTB historiques crée des architectures hybrides...

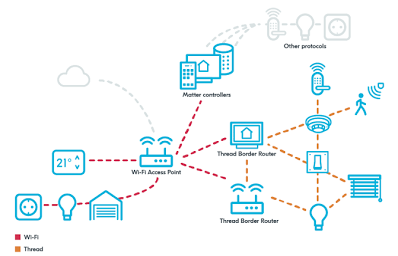

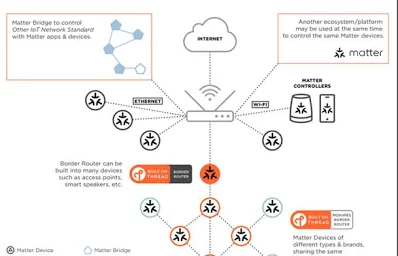

L’intégration de Matter dans des architectures Smart Building existantes basées sur KNX, BACnet ou Modbus apporte interopérabilité et modernité, mais introduit également de nouveaux risques cyber. Une...

La sécurité est l’un des principaux arguments en faveur du NFC, mais elle est aussi l’un des aspects les plus mal compris. Le NFC n’est pas intrinsèquement sécurisé par nature, sa courte portée réduit...

Guide complet pour déployer MQTT en environnement de production avec haute disponibilité, sécurité renforcée et observabilité intégrée. protocol mqtt sec L300 L400 1. Architecture de Référence 1.1 Sta...

Sécuriser l’IoT/OT de bout en bout : identity device, chaîne d’approvisionnement, hardening, détection et réponse. Socle “device-to-cloud” Root of Trust : secure boot, clés protégées (TPM/SE), attesta...

La prolifération des dispositifs IoT a créé une surface d’attaque sans précédent. Avec plus de 15 milliards d’appareils connectés en 2025, la sécurité n’est plus une option mais une ...