Les attaques contre les bâtiments intelligents ne relèvent plus de la théorie. L’intégration de technologies IoT modernes comme Matter avec des systèmes GTB historiques crée des architectures hybrides puissantes mais complexes, souvent mal comprises du point de vue cybersécurité. Ce scénario décrit une attaque réaliste, progressive et techniquement crédible contre un Smart Building hybride, en analysant chaque étape et les contre-mesures associées. L’objectif n’est pas d’alimenter des attaques mais de fournir une grille de lecture défensive opérationnelle.

1. Contexte de l’architecture cible

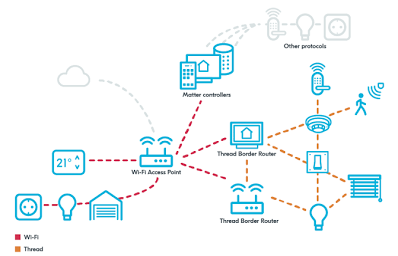

Le bâtiment ciblé est un immeuble tertiaire équipé d’une GTB BACnet/IP pour le CVC et l’énergie, complétée par une couche IoT Matter sur Thread pour l’éclairage non critique et les capteurs environnementaux. Une passerelle logicielle expose certains points BACnet sous forme de clusters Matter afin de permettre le pilotage via des interfaces modernes.

Le réseau est segmenté mais les règles de filtrage sont permissives entre la zone Matter et la zone GTB afin de simplifier l’intégration initiale.

2. Phase 1 : point d’entrée initial

L’attaquant ne cible pas directement la GTB mais un équipement Matter périphérique, par exemple une prise intelligente ou un contrôleur d’éclairage Thread. L’objectif est d’obtenir un point d’ancrage dans le réseau IoT, souvent moins surveillé que l’IT ou la GTB.

Une vulnérabilité logicielle non corrigée ou une mauvaise gestion des certificats permet à l’attaquant de compromettre cet équipement sans casser la cryptographie de Matter elle-même.

3. Phase 2 : reconnaissance latérale

Une fois présent sur le réseau Matter, l’attaquant analyse le comportement du réseau, observe les flux et identifie la présence d’une passerelle Matter vers BACnet. Il ne peut pas déchiffrer les communications Matter, mais il peut identifier les endpoints, les patterns de trafic et les points de concentration.

Cette phase repose davantage sur l’analyse réseau que sur l’exploitation directe de failles cryptographiques.

4. Phase 3 : ciblage de la passerelle Matter vers GTB

La passerelle devient la cible principale. Elle concentre les flux et traduit les commandes. L’attaquant exploite une faiblesse classique comme une interface d’administration exposée, des identifiants par défaut, un service non mis à jour ou une mauvaise séparation des rôles.

Une fois la passerelle compromise, l’attaquant peut potentiellement envoyer des commandes légitimes vers la GTB sans alerter les mécanismes de sécurité Matter.

5. Phase 4 : exploitation de la GTB

Si la GTB BACnet/IP n’est pas sécurisée via BACnet/SC ou des ACL strictes, l’attaquant peut interagir avec des objets critiques comme des consignes de température, des horaires ou des équipements énergétiques.

L’attaque reste discrète en modifiant des paramètres progressivement afin d’éviter les alarmes immédiates. L’objectif peut être la perturbation du confort, une surconsommation énergétique ou une préparation à une attaque plus visible.

6. Impact opérationnel

Les impacts observables incluent des dérives de consignes, des déclenchements intempestifs, une dégradation du confort, une augmentation des coûts énergétiques et une perte de confiance dans le système.

Dans les scénarios les plus graves, des équipements peuvent être endommagés ou mis hors service par des cycles anormaux.

7. Contre-mesures : sécurisation du point d’entrée Matter

Les équipements Matter doivent être mis à jour régulièrement, surveillés et isolés dans une zone réseau dédiée. Aucun équipement périphérique ne doit disposer de droits implicites vers la GTB.

La gestion des certificats Matter doit inclure des mécanismes de révocation rapide en cas de compromission.

8. Contre-mesures : durcissement des passerelles

Les passerelles Matter vers GTB doivent être traitées comme des actifs critiques. Elles doivent être durcies, avec authentification forte, journalisation complète, mises à jour régulières et segmentation réseau stricte.

L’interface d’administration ne doit jamais être accessible depuis le réseau IoT sans contrôle explicite.

9. Contre-mesures : sécurisation de la GTB

La GTB doit utiliser les versions sécurisées des protocoles lorsque disponibles, comme BACnet/SC. Les flux doivent être limités aux seuls objets exposés via la passerelle, avec une politique deny by default.

La logique métier critique ne doit jamais être directement pilotable via Matter.

10. Détection et supervision

Une supervision active permet de détecter des comportements anormaux. Des variations progressives de consignes, des accès inhabituels à la passerelle ou des volumes de commandes atypiques doivent déclencher des alertes.

La corrélation des journaux Matter, passerelle et GTB est essentielle pour reconstituer une attaque multi-étapes.

11. Réponse à incident

Un plan de réponse à incident doit prévoir l’isolement rapide d’une zone Matter compromise, la révocation des certificats concernés, le basculement vers un mode dégradé et la vérification de l’intégrité des systèmes GTB.

La capacité à isoler une couche sans arrêter l’ensemble du bâtiment est un critère de maturité cyber.

Conclusion

Ce scénario démontre que les attaques les plus crédibles sur les Smart Buildings hybrides ne passent pas par la rupture des mécanismes cryptographiques modernes mais par l’exploitation de failles d’intégration, de gouvernance et de segmentation. Matter apporte une sécurité solide, mais son intégration avec des systèmes GTB historiques crée de nouveaux points de risque. Seule une approche globale combinant durcissement, segmentation, supervision et gouvernance permet de prévenir et contenir ce type d’attaque de manière efficace.