Wi-Fi HaLow hérite de la maturité du monde Wi-Fi tout en introduisant de nouveaux mécanismes adaptés à l’IoT massif longue portée. Cette combinaison crée une impression de sécurité intrinsèque qui peut conduire à des erreurs de conception. En pratique, les attaques crédibles sur un réseau 802.11ah ne ciblent pas la couche radio elle-même mais exploitent des failles de configuration, de gouvernance réseau et d’intégration IT. Ce scénario décrit une attaque réaliste, progressive et silencieuse contre un réseau Wi-Fi HaLow industriel, en analysant chaque étape et les mesures de protection associées.

1. Architecture cible du scénario

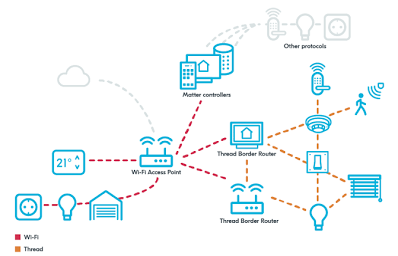

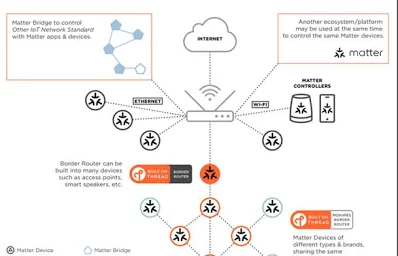

Le réseau ciblé est un réseau Wi-Fi HaLow privé déployé sur un site industriel étendu. Plusieurs points d’accès 802.11ah couvrent des zones larges et sont connectés au cœur réseau via Ethernet. Des centaines de capteurs et d’actionneurs IP natifs communiquent avec des plateformes de supervision locales et cloud. L’authentification repose sur WPA3-PSK pour des raisons de simplicité opérationnelle et les objets sont regroupés dans un VLAN IoT dédié mais peu filtré.

Cette architecture est réaliste et fréquemment observée dans les premiers déploiements HaLow.

2. Point d’entrée initial le plus probable

L’attaque ne débute pas par une interception radio longue portée. En pratique, la couche radio HaLow est difficile à exploiter sans équipement spécialisé et sans accès physique proche. Le point d’entrée le plus crédible est un équipement IoT mal sécurisé ou un point d’accès HaLow mal configuré exposé sur le réseau IP.

Un firmware obsolète, une interface d’administration accessible depuis le VLAN IoT ou une mauvaise segmentation entre IoT et IT constituent des vecteurs d’entrée bien plus réalistes qu’une attaque radio directe.

3. Compromission d’un objet connecté HaLow

Dans ce scénario, un capteur ou un actionneur IP natif est compromis via une vulnérabilité logicielle classique, par exemple un service de gestion non authentifié ou une pile TCP/IP obsolète. Cette compromission ne nécessite pas de casser WPA3 ni de perturber la radio.

L’attaquant obtient un point d’ancrage sur le réseau IoT avec une adresse IP légitime et un trafic parfaitement conforme.

4. Reconnaissance réseau silencieuse

Une fois présent sur le réseau, l’attaquant observe le trafic IP. HaLow étant IP natif, les échanges sont visibles via des mécanismes standards. Il identifie les points d’accès, les serveurs de supervision, les plages d’adresses et les flux critiques.

Cette phase est particulièrement discrète car elle ne génère ni trafic radio anormal ni tentatives d’association suspectes.

5. Exploitation de la confiance implicite

Dans de nombreux déploiements HaLow, les objets sont considérés comme « de confiance » une fois authentifiés sur le Wi-Fi. L’attaquant exploite cette confiance implicite pour tenter des connexions vers des services internes, API de supervision, bases de données ou passerelles OT.

Si les règles de filtrage sont permissives, l’attaquant peut interagir avec des systèmes critiques sans jamais quitter le périmètre IP autorisé.

6. Dégradation opérationnelle progressive

Plutôt qu’une attaque visible, l’attaquant agit de manière graduelle. Il injecte des requêtes légitimes mais excessives, modifie subtilement des paramètres, augmente la fréquence de remontée de données ou déclenche des commandes répétitives.

Cette approche provoque une surcharge applicative, une consommation énergétique accrue côté capteurs et une dégradation progressive de la qualité de service, souvent attribuée à tort à la radio ou à la portée.

7. Impact possible sur le système

Les impacts incluent une hausse de la latence, des pertes de messages, une réduction de l’autonomie des capteurs, des déclenchements intempestifs d’actionneurs et une saturation partielle des points d’accès HaLow.

Dans un environnement industriel, cela peut perturber des processus sans provoquer d’alarme de sécurité immédiate.

8. Pourquoi la radio HaLow n’est pas le maillon faible principal

Contrairement aux idées reçues, la couche radio HaLow n’est pas le point faible principal. WPA3, la faible puissance d’émission et la bande sub-GHz rendent les attaques radio passives complexes.

Le véritable risque provient de l’exposition IP, de la richesse des services embarqués et de l’intégration directe avec l’IT sans cloisonnement strict.

9. Contre-mesures réseau prioritaires

La première ligne de défense consiste à appliquer une segmentation stricte. Les objets HaLow ne doivent accéder qu’aux services strictement nécessaires. Les flux doivent être explicitement autorisés et tout le reste bloqué.

Les points d’accès HaLow doivent être isolés du plan de contrôle IT et administrables uniquement depuis des réseaux dédiés.

10. Sécurisation des objets connectés

Les équipements HaLow doivent être durcis comme des équipements IT. Désactivation des services inutiles, mises à jour régulières, authentification forte pour les interfaces de gestion, limitation des ports ouverts.

Un objet IP non durci est un point d’entrée critique, indépendamment de la qualité du Wi-Fi.

11. Supervision et détection

La détection repose sur l’analyse comportementale. Une augmentation progressive du trafic, des schémas de communication inhabituels ou une consommation énergétique anormale sont des signaux faibles à surveiller.

Les journaux des points d’accès, des serveurs et des équipements doivent être corrélés afin d’identifier des comportements anormaux transverses.

12. Réponse à incident

Un plan de réponse doit permettre d’isoler rapidement un objet compromis sans couper l’ensemble du réseau HaLow. La révocation d’accès Wi-Fi, la quarantaine VLAN et la désactivation ciblée sont des mécanismes essentiels.

La capacité à intervenir de manière granulaire est un indicateur de maturité cybersécurité.

Conclusion

Un scénario d’attaque réaliste sur Wi-Fi HaLow ne repose pas sur la rupture des mécanismes radio mais sur l’exploitation de failles classiques du monde IP. HaLow est puissant car il est IP natif, mais cette force devient une faiblesse si les principes de sécurité IT ne sont pas appliqués avec rigueur. En 2025, sécuriser un réseau 802.11ah signifie traiter les objets connectés comme des hôtes réseau à part entière, avec segmentation stricte, supervision continue et gouvernance claire.